Реализация аутентификации

В безопасной производственной среде необходимо реализовать стратегию аутентификации пользователя. Для этого PAS for OpenEdge использует Spring Security framework. При реализации стратегии аутентификации необходимо принять два решения:

- Как учётный данные пользователя должны быть акцептованы?

- Как проверить учётные данные пользователя?

Два распространённых варианта приёма учётных данных пользователя в Spring Security framework – это basic (через всплывающее окно) и form (через веб-форму). По умолчанию учётные данные пользователя принимаются как anonymous, то есть вход пользователя не требуется.

Существует четыре варианта проверки учётных данных:

- Local (с помощью файла свойств)

- LDAP

- SAML

- OEREALM (с помощью базы данных OpenEdge).

По умолчанию учётные данные пользователя проверяются с помощью Local.

Свойства Spring Security определены в файле свойств oeablSecurity.properties, который находится в каталоге \conf экземпляра и в каталоге \WEB-INF каждого развёрнутого на экземпляре WEB-приложения. Файл oeablSecurity.properties в каталоге \conf содержит общие для всех WEB-приложений определения. А специфические настройки задаются в файле внутри каталога \WEB-INF каждого приложения.

Кроме того, сведения о доступе для каждой успешной аутентификации определяются в файле управления доступом с именем oeablSecurity.csv. Файл управления находится в каталоге \WEB-INF каждого веб-приложения и содержит определения url-адресов перехвата, методы перехвата и права доступа аутентифицированных пользователей.

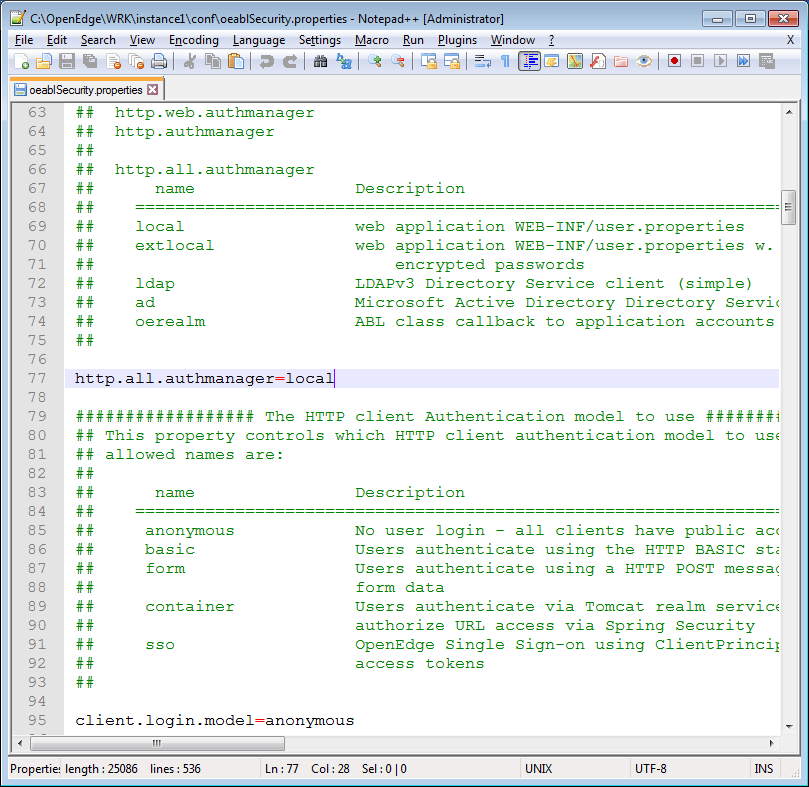

Как показано на рисунке 1, по умолчанию учётные данные пользователя принимаются анонимно (anonymous), то есть вход пользователя не требуется, а учётные данные проверяются локально (local).

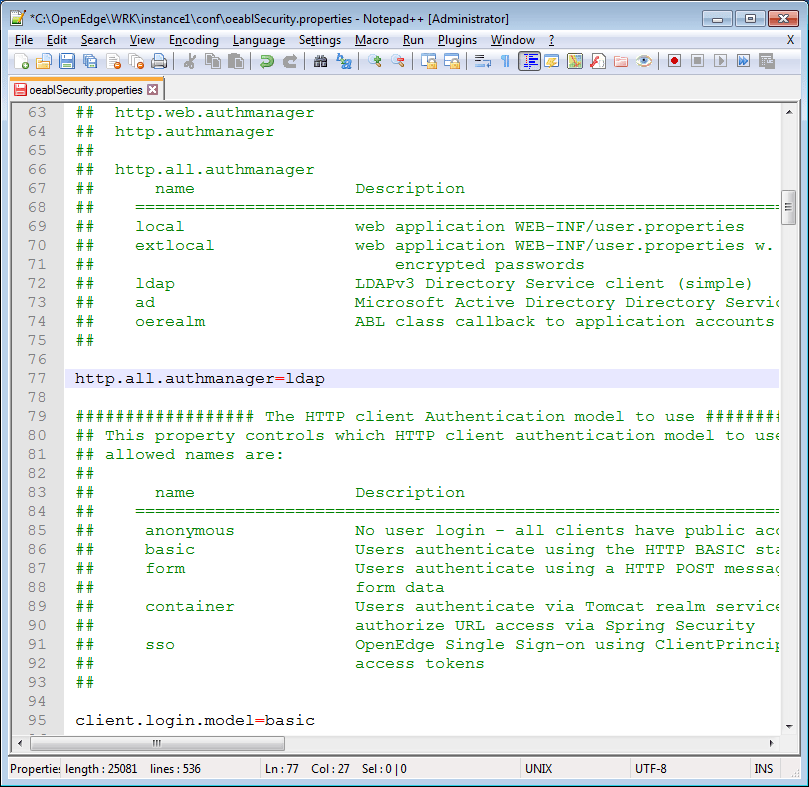

На рисунке 2 показано, что учётные данные пользователя принимаются с помощью basic и проверяются с помощью ldap.

Как вы можете видеть, помимо anonymous, basic, form и container, существует ещё одна модель входа – SSO (Single Sign-On).

Включение аутентификации для APSV и SOAP требует дополнительное действие – необходимо изменить значение свойств apsv.security.enable и soap.security.enable с none на basic.

За более подробной информацией по Spring Security обратитесь к документации по PAS for OpenEdge, «Progress Application Server for OpenEdge: Administration Guide».

Реализация SSO

Чтобы конечный пользователь не проходил процесс аутентификации повторно при использовании приложения, вы должны внедрить SSO для своего экземпляра PAS for OpenEdge. В OpenEdge под SSO подразумевается процесс создания запечатанного токена безопасности с именем ClientPrincipal, который представляет личность пользователя в домене безопасности. ClientPrincipal создаётся после того, как клиент успешно идентифицирован и ему предоставлен надлежащий доступ, и устраняет необходимость повторного входа пользователя в систему. В OpenEdge 11.7 SSO был расширен для мобильных и веб-клиентов.

За более подробной информацией по использованию SSO в OpenEdge обратитесь к документации по PAS for OpenEdge, «Progress Application Server for OpenEdge: Administration Guide».